La tecnologia 5G rappresenta una vera e propria rivoluzione nel campo della connettività e le previsioni future indicano che avrà un ruolo fondamentale anche nei prossimi sviluppi industriali, in particolare per quanto riguarda la guida autonoma: i veicoli potranno essere messi in rete allo scopo di ricevere dati – ad alta velocità e bassa latenza – e saranno in grado di comunicare con altri mezzi in caso di eventuali situazioni di pericolo.

Si tratta di un’ipotesi che si avvicina sempre di più alla realtà e che, anzi, ha già trovato sperimentazione in Russia: nell’area di Khakassia e, più precisamente, nella miniera a cielo aperto Chernogorsky della società SUEK, il 5G è stato applicato alla movimentazione autonoma di alcuni automezzi. La zona pilota è stata creata con l’obiettivo di testare le potenzialità del controllo remoto in assenza di pilota e la sua possibile applicazione nel campo del trasporto, documentando passo passo i vantaggi dei network di ultima generazione rispetto ad altre tipologie di rete.

Un esperimento per aumentare la produttività, ridurre le spese e salvaguardare i lavoratori

L’esperimento è condotto da Zyfra, una società russo-finlandese che opera nel campo della digitalizzazione, e avrà una durata di diverse settimane. I veicoli selezionati sono camion e autocarri BELAZ-7513R dotati di cassone ribaltabile, con un peso di 130 tonnellate ciascuno. Si tratta di una serie di mezzi facenti parte del sistema Zyfra Intelligent Mine, un progetto che mira all’implementazione di soluzioni IT per l’automazione dell’industria mineraria, basate sulla robotica, sull’intelligenza artificiale e sul concetto di IoT: lo scopo è quello di fornire macchine sicure ed efficienti, aumentare la produttività e ridurre le spese di gestione e lavorazione.

La rete 5G in questione copre l’intero percorso seguito dagli autocarri (circa 1,5 km) e parte di essa è stata realizzata tramite apparecchiature Huawei, con due base station gNodeB in modalità non standalone e una larghezza del canale operativo di 100 MHz.

La registrazione dei risultati avviene grazie a una serie di telecamere ad alta risoluzione installate lungo tutto il percorso, le cui riprese vengono trasmesse in tempo reale ad un centro di elaborazione dati per il controllo: la tecnologia 5G permette la diffusione e l’elaborazione di un grande quantitativo di informazioni e rende più accurate le movimentazioni degli automezzi, contribuendo a salvaguardare la salute e il benessere dei lavoratori.

L’opinione degli esperti: Pavel Rastopshin e Aiden U

Pavel Rastopshin, l’amministratore delegato di Zyfra, ha espresso la sua fiducia nei confronti del 5G, aggiungendo che i veicoli robotizzati sono in grado di incrementare significativamente l’efficienza nel campo del trasporto merci (fino al 30%), aumentando la velocità dei mezzi stessi e riducendo i tempi di inattività dovuti al fattore umano.

Aiden U, CEO di Huawei Eurasia, ha esposto una riflessione paragonando 4G e 5G: ha osservato che il cambiamento che questi ultimi sviluppi digitali hanno apportato alla vita di tutti i giorni e alla società odierna ha comportato la nascita e la crescita di un modo diverso di concepire la tecnologia e di un nuovo mondo intelligente. Ha sollevato poi la questione della sicurezza sul lavoro, ponendo l’attenzione sul fatto che, ancora oggi, esistono diverse realtà ad alto rischio: per questo motivo, l’utilizzo della strumentazione da remoto potrebbe impedire il verificarsi di spiacevoli incidenti legati allo svolgimento delle attività più pericolose e, allo stesso tempo, dare una spinta all’efficienza del settore.

Il dibattito sul 5G continua, ma non c’è alcun tipo di rischio

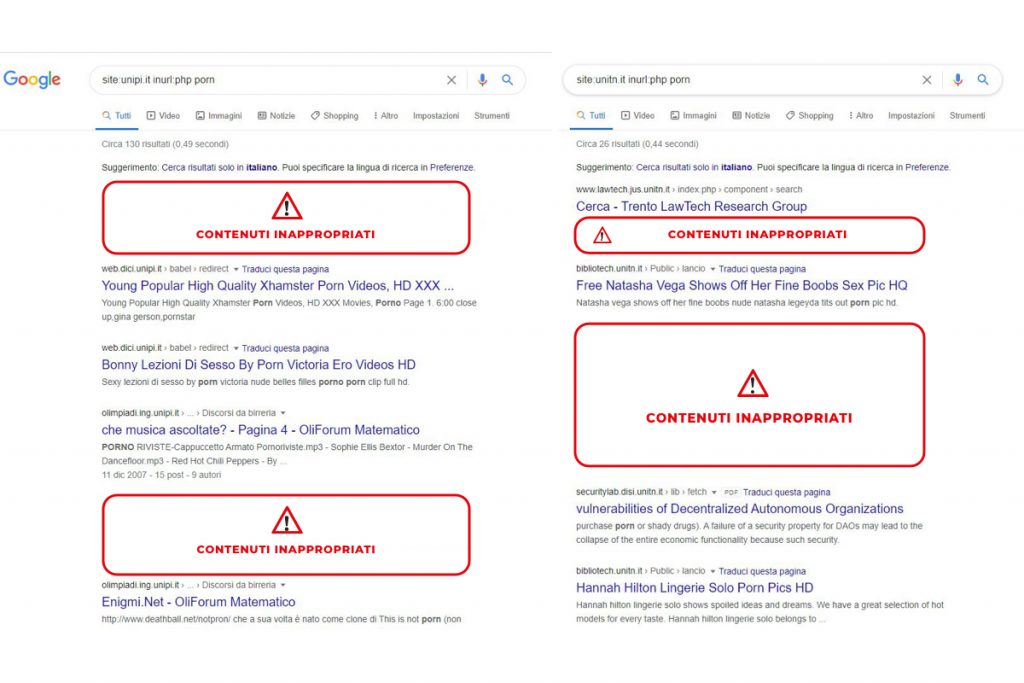

Il dibattito sulla pericolosità del 5G non si è placato e, anzi, molte persone sono ancora convinte che questa nuova tecnologia sia in grado di provocare seri danni alla salute collettiva, portando molti a formulare teorie cospirazionali di vario genere, a sviluppare disagi psicosomatici e addirittura a credere in un collegamento con il Covid-19.

La realtà dei fatti è che gli studi finora svolti da diversi enti affidabili (anche indipendenti) non hanno rilevato alcun tipo di rischio legato al 5G, di conseguenza non c’è motivo di preoccuparsi, anzi: la nuova era della connettività potrebbe non solo ottimizzare l’efficienza di molti settori e migliorare la funzionalità dei dispositivi, ma anche aiutare a gestire l’aumento del traffico dati di fronte alle mutate esigenze della società.