In questi ultimi tempi si è sentito parlare molto di “emergenza Coronavirus” e di tutti i rischi che essa comporta: organizzazioni, associazioni, ospedali, ma anche quotidiani, riviste, emittenti televisive e testate giornalistiche online invitano ripetutamente le persone a prestare attenzione e ad adottare tutti gli accorgimenti igienico-sanitari necessari per proteggersi dal contagio.

Sfruttamento della preoccupazione collettiva

La sete di informazioni è sempre più elevata e, purtroppo, anche in questo caso si è assistito a uno sfruttamento della preoccupazione delle persone da parte di individui intenzionati ad approfittarsi della crisi per volgerla a proprio vantaggio.

Stiamo parlando non solo di chi, sostenendone l’assoluta efficacia, vende mascherine e prodotti disinfettanti a prezzi stellari o, ancora, di chi scrive news allarmiste o addirittura false per aumentare le interazioni sulla propria piattaforma e/o generare angosce infondate, ma anche di vere e proprie minacce per la sicurezza: i virus informatici.

I criminali digitali, infatti, non si sono risparmiati nemmeno di fronte a momento così difficile e delicato, anzi, hanno cavalcato l’onda dell’inquietudine collettiva.

Attenzione alle e-mail sospette (e ai loro allegati)!

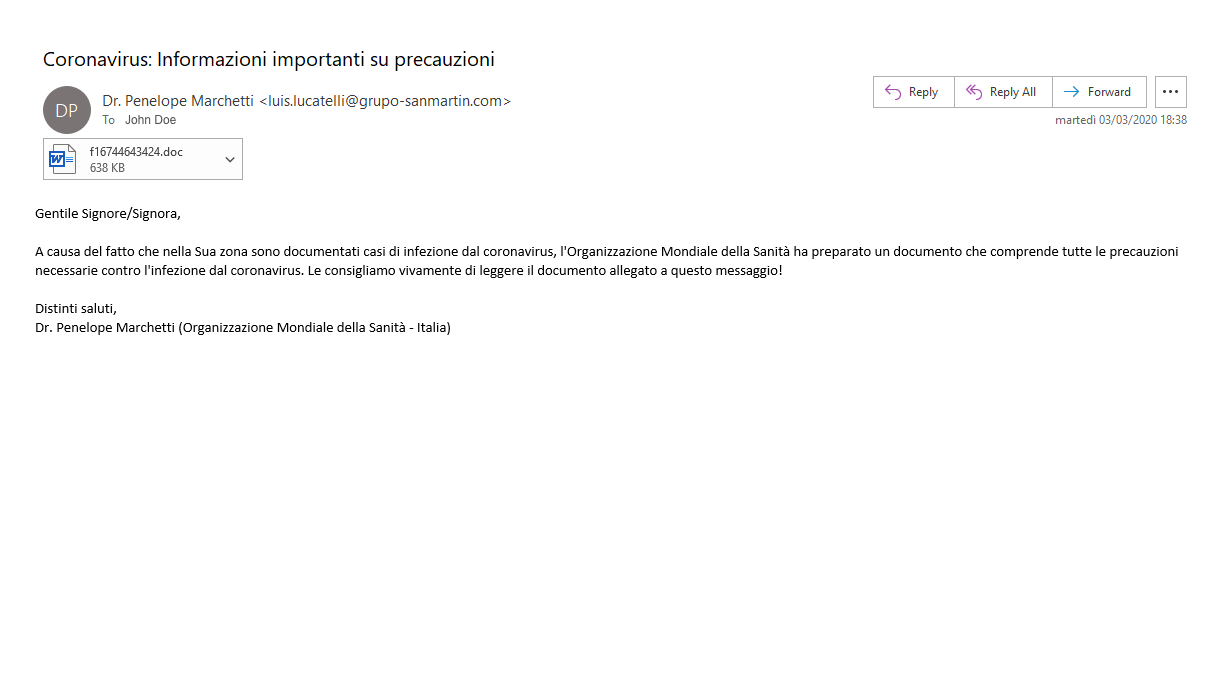

Gli hacker, in questo caso, hanno scelto di agire attraverso l’invio di semplici e-mail apparentemente innocue, il cui testo potrebbe essere simile a questo:

“Gentile Signore/Signora, a causa del fatto che nella Sua zona sono documentati casi di infezione da Coronavirus, l’Organizzazione Mondiale della Sanità ha preparato un documento che comprende tutte le precauzioni necessarie contro l’infezione. Le consigliamo vivamente di leggere il documento allegato a questo messaggio!”.

In verità, basta cliccare sull’allegato per consentire l’accesso a un malware in grado di infiltrarsi rapidamente all’interno dei computer.

Consigliamo, dunque, di prestare attenzione alle e-mail sospette e di non aprire gli allegati a meno di non essere totalmente certi della loro provenienza.

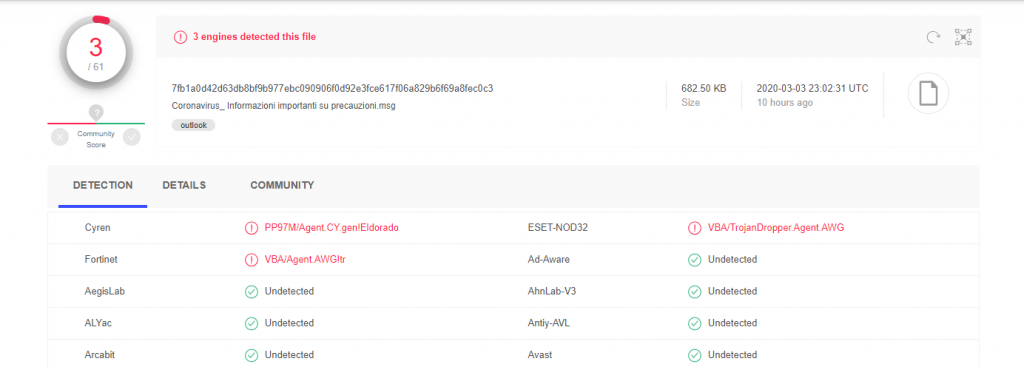

A questo proposito, esiste un sito web chiamato VirusTotal che permette di analizzare gratuitamente file e/o URL, in modo tale da rivelarne la natura e aiutare gli utenti a garantire la sicurezza delle proprie macchine.